Autor | Jaime Ramos

El Internet de las Cosas (IoT) o la interconexión digital de cualquier dispositivo promete un giro histórico en la historia de la tecnología. Ahora bien, no todos son ventajas a la hora de hablar de este tipo de desarrollos. Como ocurre desde la antigüedad con cualquier método o sistema de intercambio de información, existe el riesgo de su interceptación.

Es lo que hoy conocemos como hackear, secuestrar o piratear. Los ataques a la seguridad de las redes de información resuenan cada vez más en la esfera pública. ¿Por qué se producen?

IoT: ¿qué hay detrás de un hackeo?

Las brechas de seguridad que se producen en nuestros días suelen tener unos motivos esencialmente económicos. Funcionan como un secuestro de datos por el que se pide un rescate. De estos suele derivar un gran volumen de negocio para las compañías implicadas.

Ahora bien, también se dan casos en esferas más domésticas, en los que se pretende atesorar información personal de los usuarios.

El hacker llega a la información a través del dispositivo, que le sirve, a su vez, la puerta de acceso a la red. Les permite, además, controlar otros dispositivos, tal y como un virus puede llegar a afectar a varios órganos una vez se interna en el torrente sanguíneo.

Según la compañía de ciberseguridad SAM Seamless Network, en el 47% de los ataques en redes domésticas el objetivo son las cámaras de seguridad. Tras estos, están los hubs inteligentes, con un 15% de los ataques; y los dispositivos de almacenamiento con conexión a red, con un 12%.

Casos de ataques reales sobre el IoT

Entre los ataques más sonados, encontramos el producido por el malware Mirai capaz de realizar ataques del tipo DDoS, es decir, que secuestra los dispositivos al hacerse con las credenciales de acceso y modificarlas.

Esto es lo que hizo Mirai en octubre de 2016 con la vista puesta en routers y cámaras IP, con el añadido de que podía detectar una vez infiltrado, como una reacción en cadena, otros dispositivos vulnerables que pasaban a ser controlados. El abordaje digital duró 77 horas, implicó a 24.000 dispositivos y afectó a medios como Twitter, CNN o Reddit.

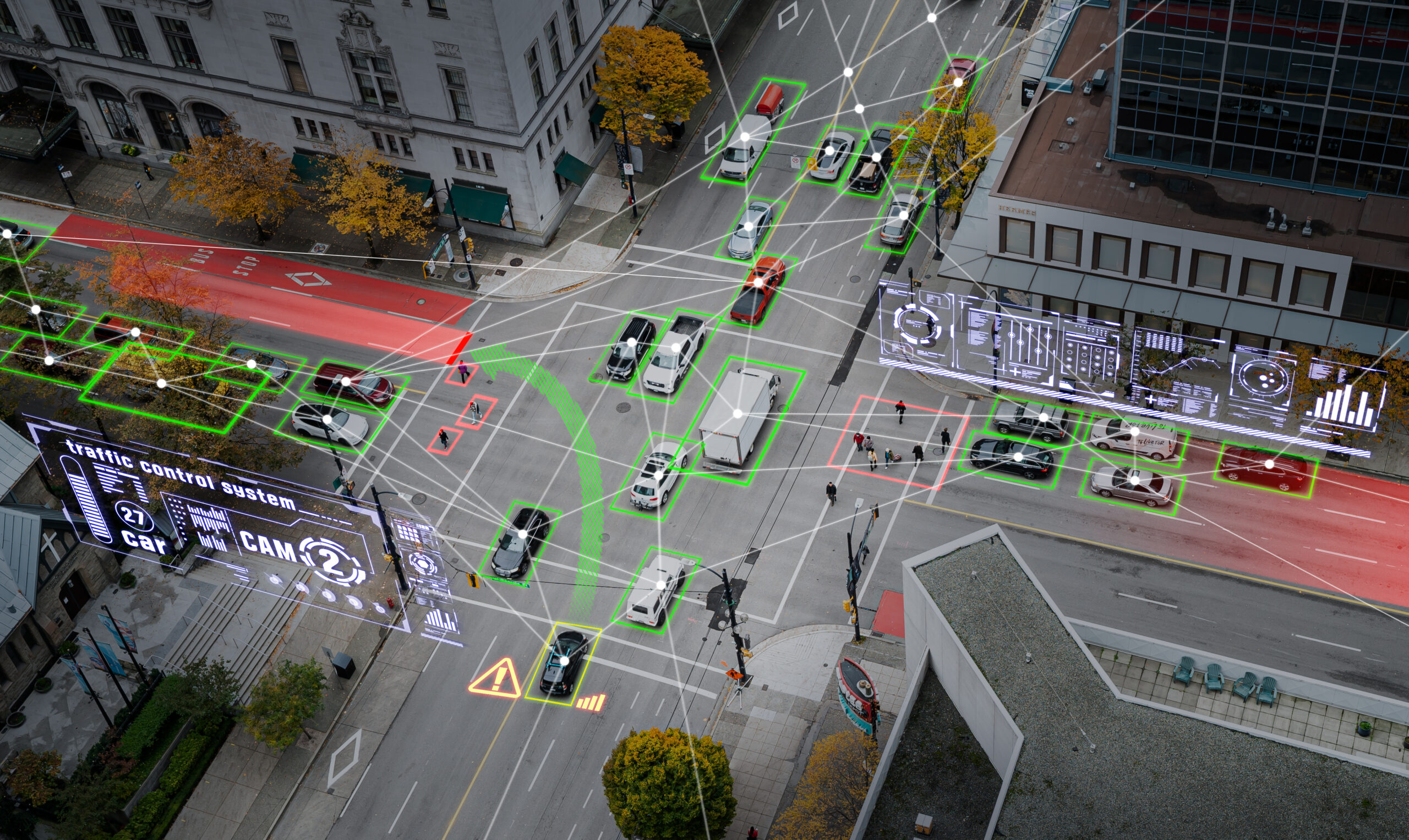

La creatividad en los ataque es ilimitada y en los últimos años se han conocido casos tan graves como famosos para, por ejemplo, adulterar la calidad del agua en una estación de tratamiento demostraciones de cómo manipular las luces de los semáforos o controlar un monitor cardiacos de bebés. Este último no perseguía secuestrar la información sobre el pulso de los bebés o alarmar a los padres con cifras falsas, sino atacar otros dispositivos domésticos gracias a la vulnerabilidad de los primeros.

Consejos para proteger redes domésticas vinculadas al IoT

La vulnerabilidad en los dispositivos abarcados por el Internet de las Cosas depende en gran medida del margen de protección otorgado por el proveedor o fabricante. Por eso, la primera recomendación se dirige a investigar, antes de adquirir un producto, sobre su seguridad real ante ataques externos.

En el ámbito doméstico, consejos básicos como dar un nombre al router, establecer una red local de invitados para las visitas de amigos o familiares, cambiar nombres de usuarios y contraseñas que vienen por defecto, actualizar el software de los dispositivos o desconectar características de los mismos que no se vayan a utilizar puede ser muy efectivos.

Si hablamos de sistemas industriales como los necesarios para mantener en funcionamiento las ciudades modernas, con infraestructuras basadas en datos, el asunto es más complicado. No solo hacen falta medidas de protección técnicas, sino también políticas como evitar el uso de dispositivos externos en zonas seguras y formar a los empleados para prevenir el uso de medios inseguros como un pendrive recogido a las puertas de la oficina (un método extendido para iniciar una infección en un lugar al que un atacante no puede llegar por otros métodos).

Antes de todo esto, sin embargo, debemos entender por qué la seguridad de los sistemas en que se basa el Internet de las Cosas es tan importante para el futuro de las ciudades y por qué debe ser asegurada. Todavía estamos a tiempo de construir en escudos sólidos para evitar males mayores, que podrían tener consecuencias difíciles de predecir dado el potencial del IoT para influenciar en nuestras vidas.

Imágenes | iStock/Pheelings Media), iStock/Igor Kutyaev, iStock/gorodenkoff